- Modifié

- 1) Conserver Debian 9 (aka Stretch) ?

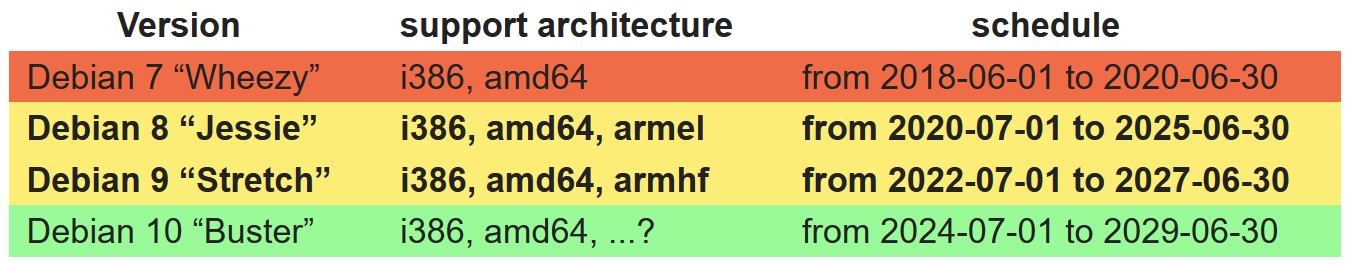

- C'est envisageable car le support sera étendu (gràce à la ELTS = "Extended Long Term Support") du 1er juillet 2022 jusqu'au 30 juin 2027 !

- 2) Nouvelle version majeure d'un OS (Linux ou Windows etc) = "Restart From Scratch"

- Autrement dit nous recommendons très fortement une nouvelle (ré)installation (de zéro et propre (en supprimant toutes les partitions)).

- 3) Quitter le navire ? Prendre tout le temps nécessaire pour réfléchir afin de remplacer cet OS ainsi que découvrir éventuellement un autre script.

- Le miracle serait Docker ? Etant donné toutes les mauvaises histoires, ils sont nombreux à considérer que cette prétendue solution est vivement déconseillé pour les débutants.

whereis python; python: /usr/lib/python2.7 ## Il n'y a rien d'autre car en premier lieu, il faudra installer la dernière version 3.10.5 de python. python3 --version; ===> -bash: python3: command not found

2.1) Inconvénient = La sécurité car pour mettre à jour, une grande partie des logiciels, il faudra mettre les mains dans le camboui (sauf s'il existe un dépôt et qu'il reste maintenu)

3.1) Prenons un exemple avec curl, actuellement nous pouvons constater qu'il y a en tout 1256 vulnerabilities (faille de sécurité) sic...

3.1) La compile ? Elle requiert beaucoup de savoir (difficile alors il faut soit découvrir un dépot, soit l'accepter, soit prendre un autre OS (basé sur ArchLinux etc))openssl version; ## Affichera celle préinstallé (par défaut dans l'OS) = "OpenSSL 1.1.0l 10 Sep 2019". apt -a show openssl | egrep 'Version|APT-Sources'; ## Affichera les éventuelles mises à jours disponibles. ## Le résultat sera variable en fonction des dépôts (contenu dans le fichier "sources.list"). wget -c "https://github.com/openssl/openssl/archive/OpenSSL_1_1_1p.tar.gz";\ tar -xvf OpenSSL_1_1_1p.tar.gz;\ cd openssl-OpenSSL_1_1_1p;\ ./config;\ make;\ make test;\ make install;\ ## From 21-June-2022 the OpenSSL 1.1.1p is now available ! openssl version; ## Permettra de vérifier l'installation ainsi que savoir s'il s'agit de la bonne version !

https://www.openssl.org/news/newslog.html

https://packages.debian.org/stretch/python

https://www.python.org/downloads/

https://packages.debian.org/stretch/curl

https://curl.haxx.se/docs/releases.html7.84.0 ===> 0 7.83.1 ===> 4 7.83.0 ===> 10 7.82.0 ===> 13 7.81.0 ===> 11 7.80.0 ===> 11 7.79.1 ===> 10 7.79.0 ===> 10 7.78.0 ===> 13 7.77.0 ===> 18 7.76.1 ===> 21 7.76.0 ===> 21 7.75.0 ===> 23 7.74.0 ===> 22 7.73.0 ===> 25 7.72.0 ===> 24 7.71.1 ===> 25 7.71.0 ===> 25 7.70.0 ===> 26 7.69.1 ===> 26 7.69.0 ===> 26 7.68.0 ===> 25 7.67.0 ===> 25 7.66.0 ===> 25 7.65.3 ===> 27 7.65.2 ===> 27 7.65.1 ===> 28 7.65.0 ===> 28 7.64.1 ===> 29 7.64.0 ===> 29 7.63.0 ===> 32 7.62.0 ===> 31 7.61.1 ===> 32 7.61.0 ===> 33 7.60.0 ===> 32 7.59.0 ===> 34 7.58.0 ===> 36 7.57.0 ===> 38 7.56.1 ===> 40 7.56.0 ===> 41 7.55.1 ===> 41 7.55.0 ===> 41 7.54.1 ===> 44 7.54.0 ===> 42 7.53.1 ===> 44 7.53.0 ===> 44 7.52.1 ===> 44 NombreDeVulns01 = 44+44+44+42+44+41+41+41+40+38+36+34+32+33+32+31+32+29+29+28+28+27+27 = 817 NombreDeVulns02 = 25+25+25+26+26+26+25++25++24++25++22++23++21++21++18++13++10++10++11+11+13+10+4+0 = 439 TotalVulns = NombreDeVulns01 + NombreDeVulns02 = 1256 curl --version; "curl 7.52.1 (x86_64-pc-linux-gnu)" [...]

Une unique exception = Certains jours (moments) j'accorde des conseis lorsque je m'aperçois que le bénévolat me manque.

Parce que j'ai remarqué que quasiment la totalité des anciens membre (régulièrement présent @xavier @ex_rat @Hardware etc) ont finit par totalement disparaître (renoncer).

Du sang neuf ? Pourtant j'avais prévenu car cette prétendu version stable de Flarum n'apportera qu'un autre échec sic... Des lustres ? Absolument rien ne fut corrigé !

- Le miracle serait Docker ? Etant donné toutes les mauvaises histoires, ils sont nombreux à considérer que cette prétendue solution est vivement déconseillé pour les débutants.